Eine Plattform auf Ihre Bedürfnisse zugeschnitten.

Von IT-Security Experten für MSSPs, IT-Dienstleister und Systemhäuser entwickelt.

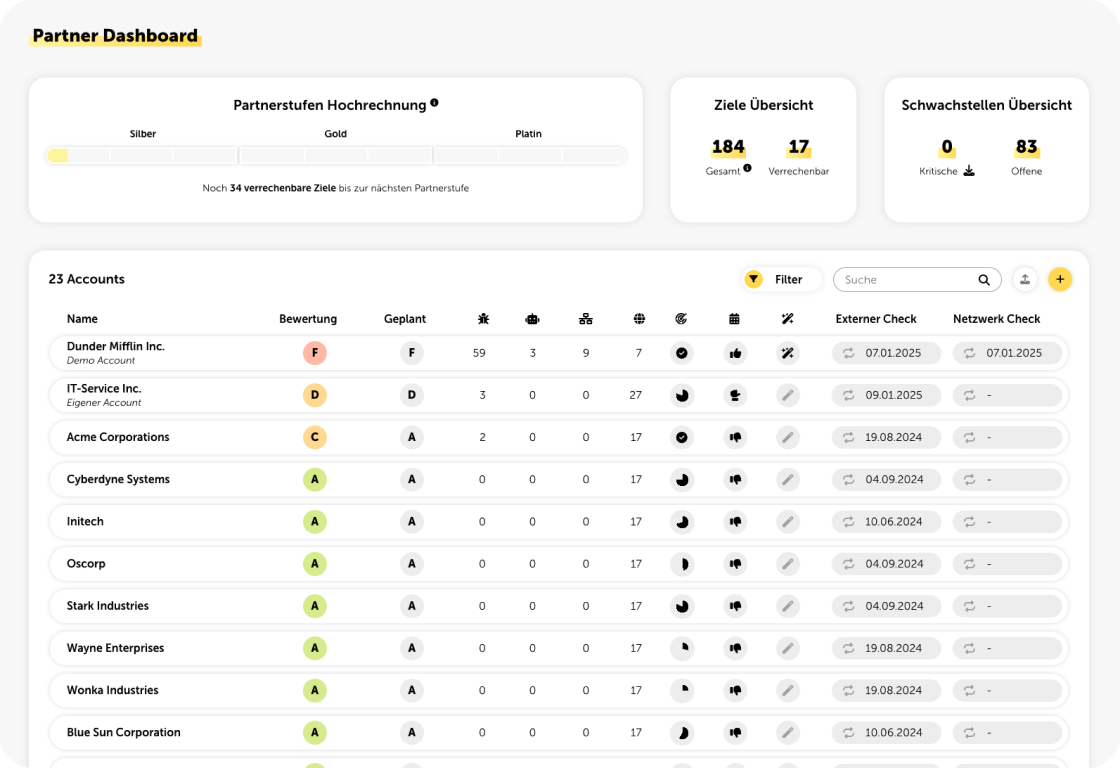

Automatisierte Security Checks

Führen Sie bei Ihren Kunden regelmäßige Security Checks in frei wählbaren Abständen durch – für eine kontinuierliche Analyse der IT-Infrastruktur auf potenzielle Schwachstellen.

Dafür stehen drei automatisierte Check-Arten zur Verfügung:

Externe Check für Domänen, IPs und E-Mail-Adressen

Agent Check für Windows-Server und -Clients

Netzwerk Check für die gesamte interne Infrastruktur wie z.B. Drucker, Smartphones, Linux- und Mac-Geräte

Klare Bewertung & Key Insights

Nach Abschluss eines Security Audits erhält die IT-Infrastruktur eine Bewertung, und die aktuelle Sicherheitslage wird übersichtlich dargestellt.

Der Verlauf der Bewertungen macht Entwicklungen und Fortschritte leicht nachvollziehbar. Besonders gefährdete Systeme, Produkte und zentrale Kategorien werden hervorgehoben – für ein ganzheitliches Verständnis auf einen Blick.

Dank praktischer Filterfunktionen lässt sich zudem eine separate Bewertung Ihrer Managed Services anzeigen – so wird der Nutzen Ihrer Services deutlicher sichtbar und Upselling-Chancen ergeben sich leichter.

Automatische Behebung von Schwachstellen

Mit der Funktion Auto Healing können bis zu 80 % der erkannten Schwachstellen nach einem Agent Check automatisch behoben werden – ganz ohne manuellen Aufwand.

Sie legen individuell fest, für welche Geräte und unter welchen Bedingungen Auto Healing aktiv werden soll, etwa nur bei bestimmten Gerätetypen oder nur bei Minor-Updates. Auch der Zeitpunkt der Ausführung ist flexibel steuerbar.

Unterstützte Anwendungen sind Microsoft Windows Suite, Java, Firefox und Foxit PDF Reader.

Effektive Maßnahmen für verbleibende Risiken

Basierend auf den Prüfergebnissen erhalten Sie Handlungsempfehlungen zur Verbesserung der Sicherheit – inklusive klarer Beschreibungen und Schritt-für-Schritt-Anleitungen.

Diese Maßnahmen werden kundenübergreifend priorisiert, sodass sofort erkennbar ist, welche Schritte den größten Einfluss auf die Sicherheitslage haben.

Neben der zentralen Planung und dem Fortschrittstracking überprüft lywand nach der Umsetzung automatisch die Wirksamkeit der Maßnahmen.

Ergänzend dazu ist der Renovierungsplan auch auf Kundenebene verfügbar, wo Empfehlungen individuell zugeschnitten sind und umgesetzt werden können.

Kompakter Report & Hausanalogie

Damit Sie die Ergebnisse auch gegenüber Ihren Kunden einfach und überzeugend darstellen können, bietet lywand zwei Formate:

Der Management Report fasst alle relevanten Informationen kompakt und verständlich für Entscheidungsträger zusammen.

Für Kunden, die weniger technisch versiert sind, hilft die Hausanalogie. Sie stellt IT-Sicherheit bildhaft dar – z. B. kann eine offene Haustür für ein unsicheres Passwort stehen und eine bröckelnde Fassade für Fehlkonfigurationen. Kunden sehen auf einen Blick, wo Handlungsbedarf besteht.

Zahlreiche Funktionen für mehr Effizienz im MSP-Alltag

Nahtlose Integration in Ticketing & RMM Systeme

Mit den Anbindungen an Autotask PSA, TANSS und c-entron werden Maßnahmen automatisch als Tickets angelegt. Die Integration in NinjaOne überträgt Schwachstelleninformationen aus lywand direkt an das betroffene Endgerät.

Vielfältige Möglichkeiten durch offene API

Unsere offene API ermöglicht es Ihnen, lywand flexibel in Ihre Prozesse einzubinden – sei es für Ticketing-Systeme, Kommunikationsplattformen oder andere Anwendungen.

Eigenes Branding mit Whitelabeling

Gestalten Sie die Plattform im Look & Feel Ihres Unternehmens. Mit Whitelabeling passen Sie Farbschema, Logo, System-E-Mails und Login-URL individuell an.

Lesezugriff für Kunden

Mit dem Lesezugriff können Sie Ihren Kunden sichere Einsicht in ihre IT-Sicherheitslage gewähren, ohne dass Änderungen vorgenommen werden können.

Jetzt wird abgerechnet

Um Sie ideal in Ihrem Serviceangebot unterstützen zu können, haben wir ein Consumption-Abrechnungsmodell, das auf Grundlage der überprüften Ziele den tatsächlichen Verbrauch abrechnet.

Abrechnung nach Bedarf

Die Abrechnung erfolgt anhand der durchgeführten Sicherheits-Überprüfungen und des jeweiligen Prüfumfangs.

Kundenunabhängig

Es gibt keine kundenbezogenen Lizenzen. Die durchgeführten Checks werden über alle Kunden hinweg gesammelt und als Verbrauch abgerechnet.

Drei Partnerstufen

Ihre Partnerstufe steigt mit der Nutzung und verbessert automatisch Ihre Einkaufskonditionen. Je höher die Stufe, desto attraktiver der Preis.

Flexibel und ohne Bindung

Es gibt weder Mindestmengen, noch Laufzeiten. Abgerechnet wird monatlich, und zwar das, was genutzt wurde.

Abrechnung durch Distributor

Am Ende des Monats erhalten Sie die Rechnung direkt von Ihrem Distributor, aufgeschlüsselt nach Kunden.